En los últimos 2 años, hemos observado un aumento significativo en la actividad de hacktivismo debido a las guerras en curso y los conflictos geopolíticos en varias regiones. Desde que comenzó la guerra contra Ucrania, hemos sido testigos de una notable movilización de actores no estatales y respaldados por el Estado, formando nuevos grupos o uniéndose a colectivos de hackers existentes.

Entendemos el hacktivismo como una forma de hackeo informático que se realiza para promover los objetivos del activismo político o social1. Mientras que el activismo describe un uso normal y no disruptivo de Internet para apoyar una causa específica (peticiones en línea, recaudación de fondos, coordinación de actividades), el hacktivismo incluye operaciones que utilizan técnicas de piratería con la intención de interrumpir pero no causar daños graves (por ejemplo, robo de datos, desfiguraciones de sitios web, redireccionamientos, ataques de denegación de servicio). Las operaciones cibernéticas que heredan la voluntad o la intención de causar daños a la propiedad física, daños económicos graves o pérdida de vidas se denominarían ciberterrorismo. Las líneas entre llevar a cabo operaciones cibernéticas bajo el término de hacktivismo y participar en hostilidades y causar daños y perjuicios graves son cada vez más borrosas. Con las guerras y conflictos en curso, el ciberespacio se ha vuelto más desordenado que nunca. Vemos una nueva nivelación de los campos de batalla físicos y cibernéticos, lo que resulta en una línea muy delgada entre lo físico (guerra) y lo cibernético (hacktivismo)4. Como lo expresaron el Dr. Vasileios Karagiannopoulos y la profesora Athina Karatzogianni:

«Los acontecimientos contemporáneos nos muestran que el hacktivismo se ha convertido en la corriente principal y ahora es una dimensión inevitable de los conflictos políticos, incluso aquellos que terminan en enfrentamientos cinéticos entre estados, poniendo a prueba los límites virtuales de los hackeos simbólicos y sensacionalistas, el vigilantismo, el ciberespionaje e incluso la guerra cibernética.«

Comenzamos a rastrear algunos de los grupos hacktivistas más activos en 2023. Un factor que ha aumentado la transparencia de la actividad de hacktivismo en curso es la visibilidad. Ahora podemos seguir y suscribirnos a los canales de comunicación de los hacktivistas.

Telegram es un servicio de mensajería muy utilizado por los hacktivistas. Si bien Telegram ha intentado contrarrestar las actividades maliciosas en su plataforma, enfrentan desafíos que enfrentan muchos proveedores de servicios digitales: la capacidad de los abusadores para regresar con un nuevo nombre de usuario, un nuevo nombre de canal o una nueva cuenta y continuar como de costumbre. En septiembre pasado, Telegram prohibió el canal principal de un grupo hacktivista llamado Anonymous Sudan, muy probablemente debido a su uso de bots, no por su participación en diversas formas de agresión cibernética. El grupo respondió a esta acción con lo siguiente:

Se creó otro canal y sus actividades continuaron. Y así lo hicieron muchas otras operaciones bajo el disfraz del hacktivismo.

Los hacktivistas atacan tanto a organizaciones privadas como gubernamentales, y hemos visto que los grupos hacktivistas pueden derribar incluso los sitios web nacionales o internacionales más grandes. Algunos grupos hacktivistas han desarrollado fuertes capacidades DDoS, mientras que otros son bastante ruidosos sobre sus capacidades e impacto, aplicando un lenguaje y una narrativa que es desproporcionado a su acción (e impacto) real.

En ambos casos, el resultado es la Fear, Uncerteza y Doubt (FUD) – la escalada de la ansiedad, la desconfianza y la falta de armonía – en un contexto geopolítico ya tenso y complejo. Este FUD es emblemático de una evolución continua hacia los ataques «cognitivos», que buscan moldear la percepción a través de la actividad técnica. El impacto tiene menos que ver con el efecto perturbador del ataque o el valor de los datos o sistemas que pueden verse afectados (por ejemplo, robados, filtrados o destruidos) sino con el impacto que los ataques tienen en la percepción, el discurso y la política de la sociedad.

Actividad hacktivista en 2023

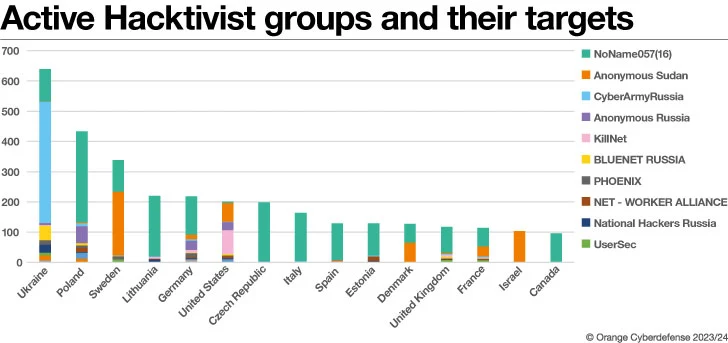

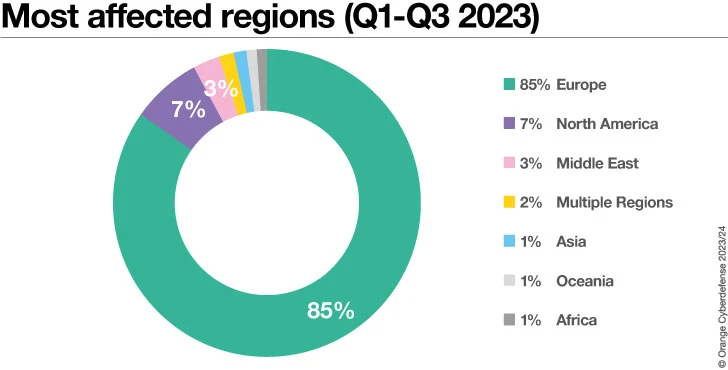

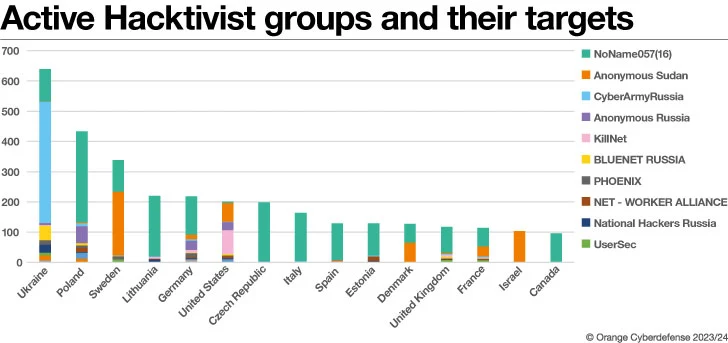

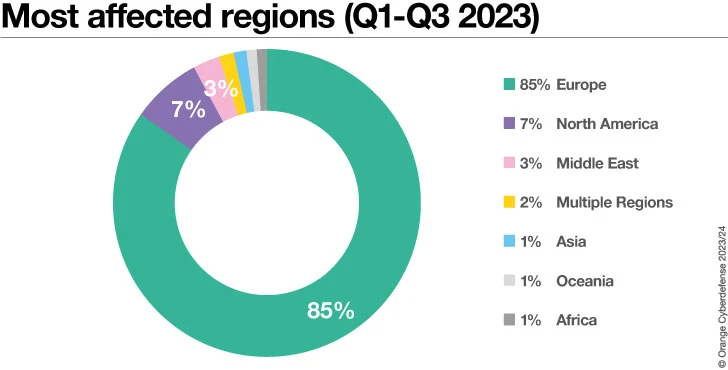

Durante los tres primeros trimestres de 2023, la mayor parte de la actividad de hacktivismo observada en 2023 (n=4016) se originó en la guerra contra Ucrania, y vimos a Europa como una región geográfica más afectada. Fuimos testigos de cómo los ataques proclamados contra «Occidente» eran una narrativa común que observamos por parte de los grupos hacktivistas prorrusos. Por lo tanto, nos centramos en vigilar a algunos de los grupos hacktivistas prorrusos muy activos.

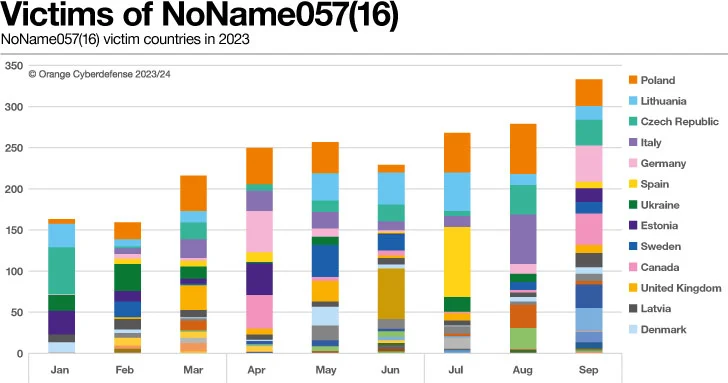

Los países más afectados por los ataques hacktivistas prorrusos fueron Ucrania, Polonia y Suecia. El nivel más alto de actividad de hacktivismo que hemos visto fue en febrero de 2023. Esto se corresponde con la aparición del grupo hacktivista Anonymous Sudan a finales de enero de 2023, que atacó en gran medida a los países nórdicos, pero que luego se trasladó a otras regiones del mundo.

El enfoque en Ucrania se entiende simplemente como el uso del hacktivismo como herramienta en la guerra con Rusia. El segundo país más afectado fue Polonia, lo que podría explicarse por la cercanía geográfica de Polonia a la guerra. Suecia ha sido el tercer país más afectado desde principios de 2022. Sin embargo, Suecia solo apareció en nuestros datos entre enero y marzo de 2023, cuando el grupo hacktivista Anonymous Sudan atacó duramente Suecia y Dinamarca.

¿Qué tan consistentes políticamente son estos grupos?

Dos grupos hacktivistas prorrusos que impactaron tanto en el sector privado como en el público en 2023 fueron NoName057(16) y Anonymous Sudan. Anonymous Sudan es un actor de amenazas muy inconsistente. Nuestras observaciones muestran que han atacado a víctimas en todo el mundo, cambiando sus supuestas motivaciones y razonamientos con frecuencia. A pesar de la aparente crisis de identidad, el grupo ha demostrado ser capaz, no solo técnicamente, sino también de hacer ruido y llamar la atención. Pero aunque se han hecho un nombre con su volumen de actividad en 2023, sus afirmaciones a menudo superan el impacto real de sus ataques7. Al final, dependen de la atención de los medios de comunicación y prosperan con la atención del público en general. El otro grupo hacktivista que hemos estado observando durante 2023 es NoName057. NoName057 podría ser políticamente más coherente de lo que Anonymous Sudan ha demostrado ser.

NoName057(16) ha estado activo desde que comenzó la guerra contra Ucrania y se ha dirigido a países que son miembros de la Organización del Tratado del Atlántico Norte (OTAN) y países que se considera que se oponen a los intereses rusos. Al monitorear los mensajes de Telegram disponibles públicamente en el canal de habla inglesa de NoName057(16) Eng, deducimos que el grupo impacta específica y directamente a los países que brindan ayuda a Ucrania en la guerra en curso.

El hacktivismo político como respuesta «proporcionada»

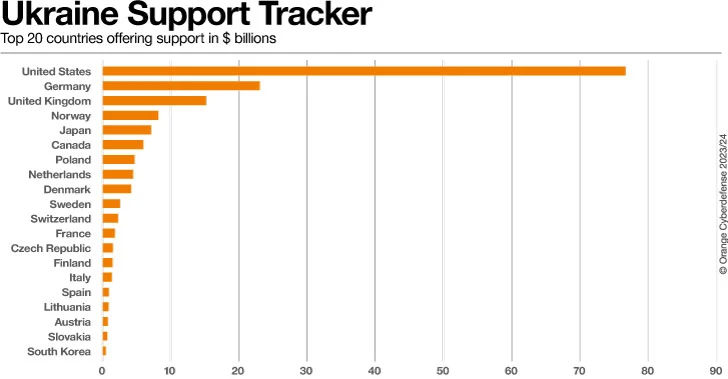

Utilizando un conjunto de datos externo que ha recopilado anuncios oficiales de países que se comprometen a apoyar a Ucrania, podemos correlacionar los ataques de NoName057(16) con los países específicos que brindan el apoyo prometido.

Para ello, utilizamos la base de datos de seguimiento de apoyo a Ucrania que ha sido creada y actualizada periódicamente por el Instituto de Economía Mundial de Kiel8. El 24 de enero de 2022, el instituto comenzó a rastrear los compromisos (bilaterales) de gobierno a gobierno con Ucrania por parte de al menos 40 gobiernos diferentes y lo hizo continuamente en el momento de escribir este artículo.

El rastreador de apoyo a Ucrania muestra que Estados Unidos ha proporcionado la mayor cantidad de ayuda a Ucrania. De hecho, han comprometido (aunque aún no lo han entregado por completo) más apoyo a Ucrania que todos los países de la UE juntos.

Cabe destacar que, además de la ayuda documentada proporcionada por los respectivos países enumerados, se publicó un artículo junto con la base de datos de seguimiento de la ayuda a Ucrania, señala que el apoyo general prestado a Ucrania podría ser mayor en comparación con el apoyo prestado en otras guerras de la historia.

Como dice el documento:

«Los resultados muestran que los gobiernos de Europa anunciaron fondos de emergencia muy grandes en respuesta a la guerra y al aumento de los precios de la energía, pero la mayor parte del apoyo anunciado se comprometió a apoyar a sus propios hogares y empresas en lugar de apoyar a Ucrania. En total, los compromisos del paquete de apoyo energético nacional anunciados por los países de la UE ascienden a 570.000 millones de euros, frente a los 55.000 millones de euros de los compromisos totales de la UE con Ucrania».

Esto es particularmente interesante si se tiene en cuenta el alto nivel de ayuda que se percibe como proporcionado por los medios de comunicación. Las actividades de NoName057(16) parecen seguir las tendencias de los medios de comunicación y pueden parecer desproporcionadas cuando esta ayuda se sitúa en un contexto histórico.

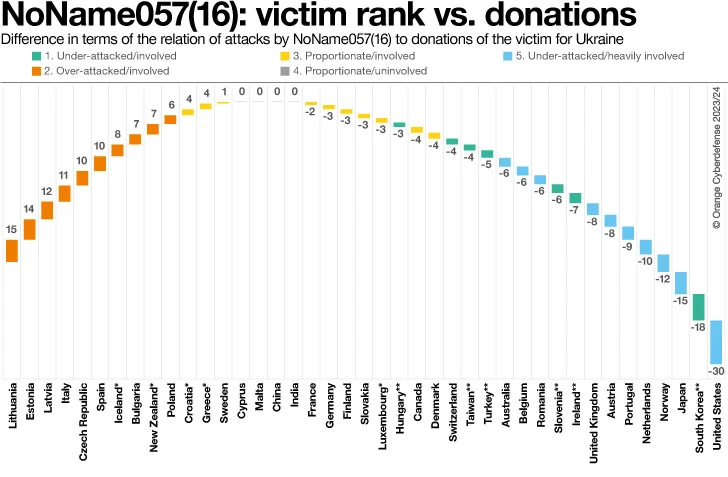

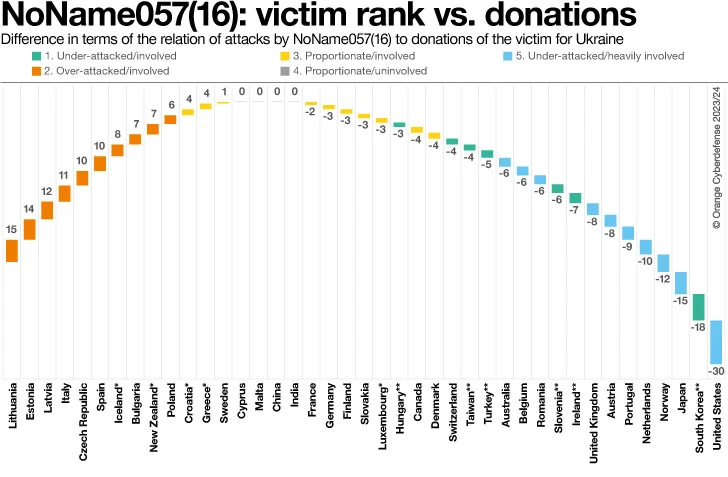

Entonces, ¿cómo se ve la victimología de NoName057(16) en comparación con el nivel de apoyo brindado por los gobiernos, según el seguimiento del proyecto de seguimiento de ayuda a Ucrania?

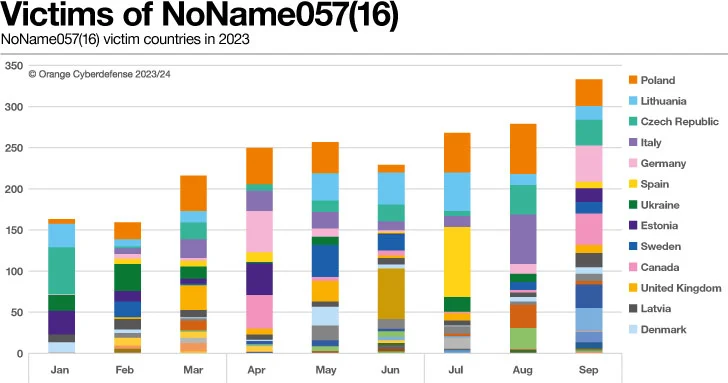

Como se puede ver anteriormente, la victimología es muy diversa en términos de qué país se ve afectado. En total, desde que se activaron, NoName057(16) ha impactado en 38 países diferentes. Los 5 principales países afectados en 2023 (Q1 – Q3) fueron Polonia, Lituania, República Checa, Italia y España. Ucrania solo está en la posición #6 en la lista de víctimas de NoName057(16), lo cual es interesante dado el hecho de que Ucrania es el país objetivo de la guerra física.

Exploremos si podemos encontrar una explicación razonable para la elección de NoName057(16) de los países víctimas en la base de datos de seguimiento de apoyo de Ucrania. Para ello, llevamos a cabo un experimento que analiza los países que son señalados por el rastreador de apoyo a Ucrania. Clasificamos a esos países según la cantidad de apoyo (en términos de miles de millones de dólares) que los países han prometido para ayudar a Ucrania (como se visualizó anteriormente). A continuación, superponemos esto con la lista de víctimas del país NoName057(16), añadiendo una clasificación para reflejar quién ha sido más atacado. Utilizando la clasificación de los países en cada lista, calculamos la distancia entre las dos clasificaciones.

En nuestro experimento, una distancia de «0» podría considerarse como una señal de una respuesta políticamente «proporcionada« por parte de NoName057(16), lo que indica que la clasificación del país como víctima se corresponde con su clasificación en términos del nivel de apoyo ofrecido. Aumentamos el radio para considerar a los países con distancias entre -4 y 4 como las víctimas «proporcionadas».

Una distancia negativa nos dice que esos países han prometido apoyar a Ucrania, pero no han experimentado un número correspondientemente alto de ataques por parte de NoName057(16). Por lo tanto, estos países están infrarrepresentados en los datos de víctimas de NoName057(16). Una distancia positiva sugiere lo contrario: estos países han sido atacados muchas veces por NoName057(16), pero no han comprometido un apoyo equivalente y significativo a Ucrania. Por lo tanto, estos países están sobrerrepresentados en los datos de víctimas de NoName057(16).

Si observamos ejemplos de esta lógica en ambos extremos, podemos identificar los países que parecen «poco atacados», los que parecen «sobreatacados» con respecto al nivel de apoyo que han prometido a Ucrania, y aquellos en los que el nivel de ataque podría verse como políticamente «proporcionado» desde la perspectiva hacktivista.

Pero hay otros grupos de países que emergen de esta idea:

- Poco atacados e involucrados: De hecho, algunos países se han comprometido a apoyar a Ucrania, pero nunca se vieron afectados por los ataques de NoName057(16).

- **Esos países incluyen Corea del Sur, Irlanda, Eslovenia, Turquía, Taiwán y Hungría.

- Ataques excesivos: Algunos países parecen haber sufrido un nivel de ataque desproporcionado en relación con la cantidad de apoyo que han ofrecido. Los países incluyen Lituania, Estonia, Letonia, Italia y República Checa, España y Bulgaria.

- *Islandia y Nueva Zelanda también entran técnicamente en este grupo, pero su número de víctimas y sus niveles de apoyo prometidos son tan bajos que su posición en nuestro análisis es exagerada.

- Proporcional e implicado: Suecia, Francia, Alemania, Finlandia, Eslovaquia, Canadá, Dinamarca y Suiza se han visto muy afectados por los ataques, pero el volumen relativo de los ataques se correlaciona lógicamente con el nivel relativamente alto de ayuda proporcionada a Ucrania. Estos países podrían ser considerados como el principal «frente» en la guerra hacktivista de NoName.

- * El impacto en Grecia, Croacia y Luxemburgo también es técnicamente «lógico» en el sentido de que se corresponde con el nivel de ayuda proporcionado, pero debe tenerse en cuenta que los niveles de impacto y los niveles de ayuda son sustancialmente más bajos que los de los demás países de este grupo.

- Proporcionado, pero no implicado: Algunos países no se han visto afectados en absoluto por los ataques y no se han comprometido a apoyar a Ucrania. Entre ellos se encuentran Chipre, Malta, China e India. El impacto en este grupo es políticamente «lógico», pero esencialmente irrelevante.

- Los países de este grupo son Estados Unidos, Japón, Noruega, Países Bajos, Portugal, Austria, Reino Unido, Rumanía, Bélgica y Australia. De hecho, estos países se han visto afectados por los ataques, pero el nivel relativo de ataques que experimentan es bajo en relación con el nivel de ayuda que han ofrecido. Por lo tanto, el nivel de atención de NoName a este grupo también es políticamente «desproporcionado», ya que Estados Unidos está muy por encima de otros miembros de este grupo desde esta perspectiva. El mismo análisis, pero utilizando un porcentaje del PIB como medida de la ayuda otorgada (en lugar de dólares estadounidenses puros), colocaría a Noruega como el país más destacado en este grupo.

Observamos que la mayoría de los países sobreatacados están geográficamente relativamente cerca de la guerra, lo que podría ser la razón principal de su aparente «trato injusto». Esto se alinea con los hallazgos del documento publicado con el rastreador de apoyo a Ucrania, en el que los autores destacan que los países de Europa del Este se destacan en términos de la ayuda proporcionada como porcentaje de su PIB, especialmente cuando se tienen en cuenta los costos de acogida de refugiados de guerra10. Por lo tanto, la proximidad geográfica y la apariencia de un apoyo «práctico» podrían explicar por qué algunos países se ven afectados más de lo que parece «proporcionado». Las excepciones en este caso parecen ser España e Italia, que sufren niveles relativamente altos de ataque a pesar de los niveles relativamente bajos de apoyo prometido, pero no están muy cerca geográficamente del conflicto.

Nuestra observación cualitativa de los respectivos canales de sugiere que NoName057(16) ha estado atacando principalmente a España debido al apoyo militar y al entrenamiento militar ofrecido, junto con las sanciones que han impuesto.

Italia parece ser víctima de un razonamiento similar al de España, en la que aparentemente son atacados debido a la ayuda militar proporcionada. Parece haber una idea errónea por parte de NoName057(16) de que Italia y España son grandes donantes de Ucrania. Como afirman los autores del Ukraine Support Tracker: «En comparación internacional, es desconcertante por qué algunos países ricos de Europa Occidental, como Francia, Italia o España, proporcionan tan poco apoyo bilateral11.

» Este es otro fragmento de nuestro análisis. Un análisis del potencial de amenaza de la guerra cibernética y sus principales actores (así como un montón de otros temas de investigación interesantes, como un análisis de los datos obtenidos de nuestras extensas operaciones de gestión de vulnerabilidades y estadísticas de extorsión cibernética) se puede encontrar en Security Navigator. Sólo tienes que rellenar el formulario y obtener tu descarga. ¡Vale la pena!

Notas del investigador – Fuente de datos

Intel471: Agradecemos a Intel471 por su contribución especializada de datos sobre la actividad general y la distribución por países de los grupos hacktivistas prorrusos.

Telegram scraper: Capacidades del OCD

Según el Ukraine Support Tracker:

- «Consideramos 2242 anuncios formales de apoyo entre diciembre de 2021 y julio de 2023.

- Los datos incluyeron compromisos de 41 donantes, incluidos los países miembros del G7 y la UE, además de Australia, Nueva Zelanda, Noruega, Corea del Sur, Suiza, Turquía, India, China y Taiwán. Además, se rastrea la ayuda de las instituciones de la UE, como las instituciones de la Unión Europea, es decir, la Comisión de la UE y el Consejo de la UE, pero también a través del Fondo Europeo de Apoyo a la Paz (FEAP) y el Banco Europeo de Inversiones (BEI).

- El tipo de ayuda se clasifica en tres tipos: militar, humanitaria y financiera.

- Eliminamos las entradas que no eran un anuncio oficial, pero en las que el apoyo era mencionado por funcionarios del gobierno (por ejemplo, el Ministro de Asuntos Exteriores y Europeos) durante conferencias, cumbres, etc. Limitamos nuestro análisis a los anuncios oficiales que luego provocaron una respuesta directa por parte de grupos hacktivistas específicos. El sitio web oficial del Gobierno ucraniano describe la ayuda financiera adicional, por lo que también se consideraron esos datos, pero con una marca de tiempo posterior. El apoyo a la OTAN no está incluido en este conjunto de datos, sobre el que también reaccionaron los hacktivistas».

Referencias:

- https://www.techtarget.com/searchsecurity/definition/hacktivism

- Denning, Dorothy. (2000). Activismo, hacktivismo y ciberterrorismo: Internet como herramienta para influir en la política exterior. Redes y Netwars: El futuro del terror, el crimen y la militancia. 248.

- Samuel, Alexandra Whitney (2004), Hacktivismo y el futuro de la participación política, Universidad de Harvard.

- https://www.securityinfowatch.com/cy...ist-revolution

- https://engelsbergideas.com/essays/hacktivisms-cold-war-turns-hot/

- https://www.bleepingcomputer.com/new...sian-invasion/

- https://cip.gov.ua/services/cm/api/attachment/download?id=60068

- https://www.ifw-kiel.de/topics/war-against-ukraine/ukraine-support-tracker/

- https://www.ifw-kiel.de/topics/war-against-ukraine/ukraine-support-tracker/

- https://www.ifw-kiel.de/publications...and-how-20852/

- https://www.ifw-kiel.de/publications...and-how-20852/

Nota: Este artículo informativo ha sido elaborado y contribuido por Diana Selck-Paulsson, investigadora principal de seguridad de Orange Cyberdefense.

Fuente: https://thehackernews.com/2024/02/a-new-age-of-hacktivism.html

Marcadores