Ayer, un actor de amenazas llamado '@Ms_Snow_OwO' violó la cuenta RIPE de Orange España y publicó un tuit para ser contactado y obtener nuevas credenciales. El delincuente informático violó la cuenta RIPE de la empresa para configurar incorrectamente el enrutamiento BGP y una configuración RPKI.

El enrutamiento del tráfico en Internet lo maneja el Border Gateway Protocol (BGP), que permite a las organizaciones asociar sus direcciones IP con números de sistemas autónomos (AS) y anunciarlas a otros enrutadores a los que están conectadas, conocidos como sus pares.

Estos anuncios BGP crean una tabla de enrutamiento que se propaga a todos los demás enrutadores perimetrales de Internet, lo que permite a las redes conocer la mejor ruta para enviar tráfico a una dirección IP particular.

Sin embargo, cuando una red fraudulenta anuncia rangos de IP generalmente asociados con otro número AS, es posible secuestrar esos rangos de IP para redirigir el tráfico a sitios web o redes maliciosos. Según Cloudflare, esto es posible porque BGP se basa en la confianza y la tabla de enrutamiento se actualizará según qué anunciante tenga la ruta más corta y específica.

Para evitar esto, se creó un nuevo estándar llamado Infraestructura de clave pública de recursos (RPKI) que actúa como una solución criptográfica para el secuestro de BGP. "La infraestructura de clave pública de recursos (RPKI) es un método criptográfico para firmar registros que asocian un anuncio de ruta BGP con el número AS de origen correcto", explica un artículo de Cloudflare sobre RPKI.

Al habilitar RPKI con un organismo de enrutamiento como ARIN o RIPE, una red puede certificar criptográficamente que solo los enrutadores bajo su control pueden anunciar un número AS y sus direcciones IP asociadas.

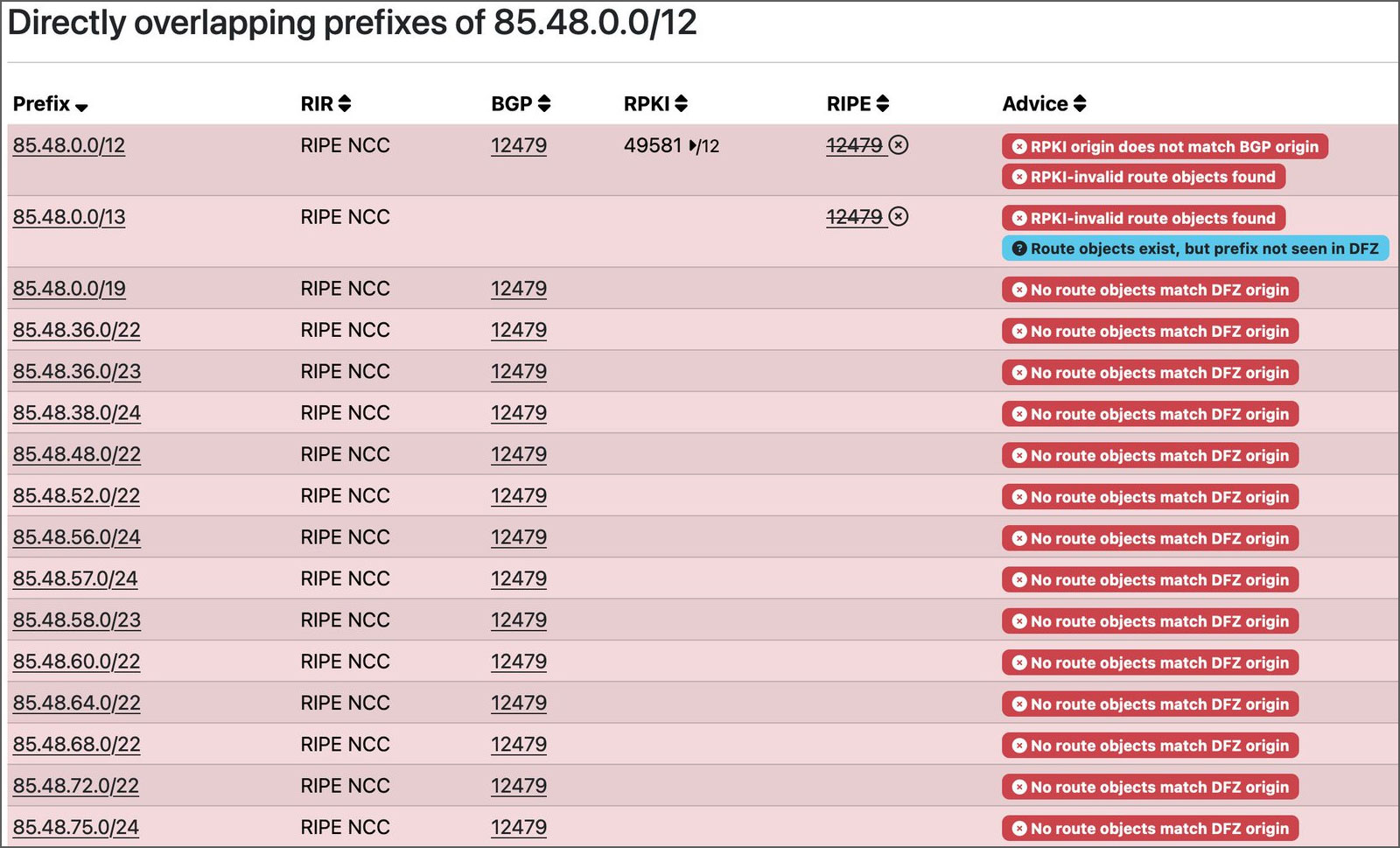

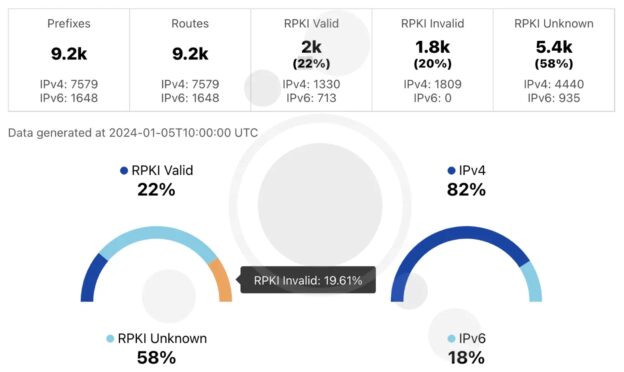

El atacante modificó el número de AS asociado con las direcciones IP de la empresa y habilitó una configuración RPKI no válida en ellas. Anunciar las direcciones IP en el número AS de otra persona y luego habilitar RPKI efectivamente provocó que estas direcciones IP ya no se anunciaran correctamente en Internet.

"Como vemos, lo que hicieron fue crear unos registros ROA /12, que básicamente indican quién es la AUTORIDAD sobre un prefijo (es decir, el AS que puede anunciarlo)", dijo a BleepingComputer Felipe Cañizares, CTO de DMNTR Network Solutions. "Estos agrupaban los prefijos /22 y /24 anunciados por Orange España, indicando que el AS que debía anunciar ese prefijo era AS49581 (Ferdinand Zink comercializando como Tube-Hosting). Una vez hecho esto, activaron RPKI en ese /12… y adiós…"

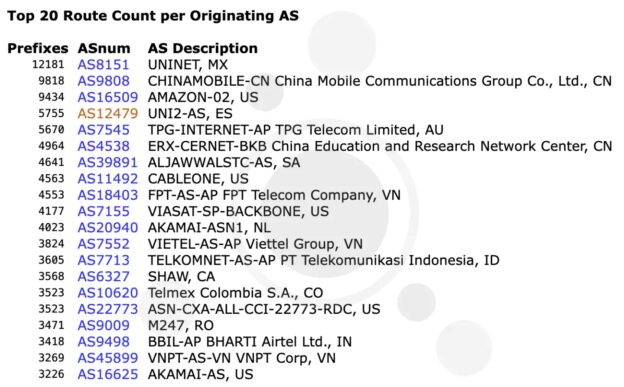

Esto provocó un problema de rendimiento en la red de Orange España entre las 14:45 y las 16:15 UTC, que se puede ver en el gráfico de tráfico de Cloudflare para AS12479.

Desde entonces, Orange España ha confirmado que su cuenta RIPE fue pirateada y ha comenzado a restaurar los servicios. Cañizares ha creado un hilo en X resumiendo cómo se produjo este ataque.

Si bien Orange España no ha revelado cómo se violó su cuenta RIPE, el actor de amenazas proporcionó una pista en una captura de pantalla publicada en Twitter que contenía la dirección de correo electrónico de la cuenta hackeada. Alon Gal, del servicio de inteligencia de ciberseguridad Hudson Rock, dijo que este correo electrónico y una contraseña asociada para la cuenta RIPE se encontraron en una lista de cuentas robadas por malware que roba información.

"El ordenador del empleado de Orange fue infectado por un Infostealer tipo Raccoon el 4 de septiembre de 2023, y entre las credenciales corporativas identificadas en la máquina, el empleado tenía credenciales específicas para "https://access.ripe.net" utilizando la dirección de correo electrónico que fue revelado por el actor de la amenaza ([email protected])", explica una investigación de Hudson Rock. Según Gal, la contraseña de la cuenta era "ripeadmin", que es una contraseña muy sencilla para una cuenta crítica.

El malware que roba información se ha convertido en la pesadilla de las empresas, ya que los actores de amenazas los utilizan para recopilar credenciales para el acceso inicial a las redes corporativas.

Los actores de amenazas suelen comprar credenciales robadas en mercados de ciberdelincuencia, que luego se utilizan para violar las redes y realizar robo de datos, ciberespionaje y ataques de ransomware. Por esta razón, todas las cuentas deben tener habilitada la autenticación de dos o múltiples factores para que, incluso si una cuenta es robada, los atacantes no puedan iniciar sesión en ella.

Fuente: BC

Marcadores