Cuando hablamos del espacio, de comienzo suele sonar a ficción. Sin embargo, no estamos tan lejos como podemos pensar. Una nueva vertiente de pruebas de seguridad que esta floreciendo hoy en día es la tan conocida Pentest contra Satélites. Hoy en día, una sola persona puede diseñar, construir y lanzar un satélite respetando muy pocas normas y protocolos de seguridad.

Como ya sabemos, el error humano es bastante bien conocido en nuestro ámbito, lo que unido con la democratización del espacio que ha abierto una nueva frontera a empresas y entusiastas a la exploración y la innovación en el campo espacial, produce el nacimiento de un nuevo conjunto de vulnerabilidades específicas, que requieren de profesionales cualificados y especializados para su identificación.

¿Qué es el Pentesting Satelital?

En pocas palabras, es lo que comúnmente muchos ya conocemos como “pentest” pero extrapolado a los satélites. Por tanto, es un proceso de comprobación de la seguridad de los sistemas de comunicación por satélite, donde simulamos ataques contras los mismos, identificando potenciales vulnerabilidades y deficiencias que puedan ser explotadas para posteriormente reportarlas al cliente con sus respectivas medidas correctoras, permitiéndole mitigar los riesgos identificados.

Tipo de vulnerabilidades satelitales

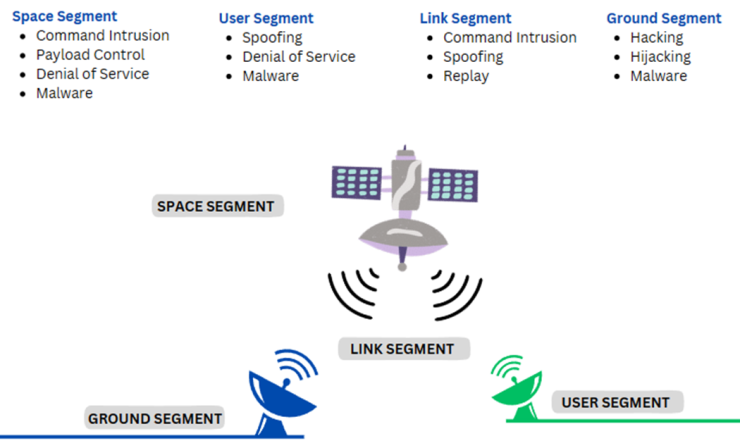

Los satélites presentan varios puntos vulnerables. Primeramente, son controlados desde tierra por personas, y su información se transmite desde y hacia la tierra. Por ello, acceder a sus redes suele ser “más fácil” que si hubiera un único punto de entrada.De aquí entendemos que, existen tres puntos claves donde pueden llegar a producirse posibles ciberataques:

- Infraestructura Terrestre: la ubicación sitio donde se ubican los activos espaciales (estaciones terrestres, terminales, usuarios).

- Los propios satélites.

- La cadena de suministro, entendida como todo lo relacionado con satisfacer la correcta comunicación satelital.

En relación con este último punto, los satélites involucran a múltiples fabricantes e integradores de sistemas para que todos los componentes funcionen correctamente como uno solo. Dicha multiplicidad de proveedores ofrece la oportunidad para que un atacante pueda acceder al sistema mediante varias rutas potenciales.

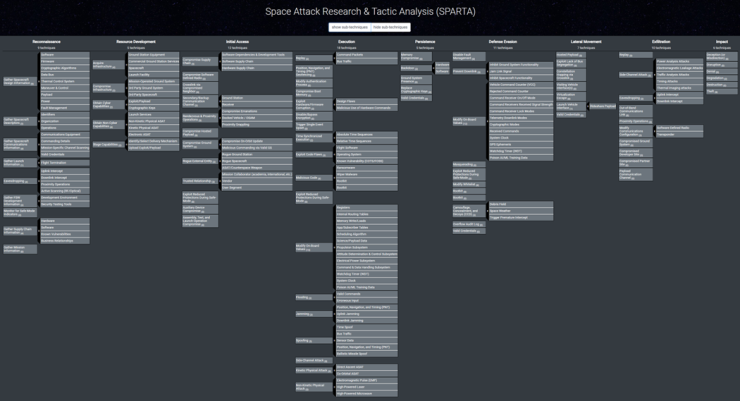

Para ello, existe una matriz llamada Space Attack Research and Tactic Analysis (SPARTA), que recopila todas las Tácticas, Técnicas y Procedimientos (TTP) en términos de ataques ciberespaciales. En esta, se puede encontrar una base de conocimientos de los comportamientos de los adversarios y las acciones que llevarían a cabo a lo largo del ciclo de vida de un ataque de este tipo.

Basándonos en la matriz que nos da SPARTA, identificamos los ataques más comunes que suelen realizarse y las pruebas de seguridad que se suelen realizar en este contexto.Tipos de Ataques comunes

- Ataques de Jamming

- Ataques de Replay

- Ataques Man-in-The-Middle (MiTM)

- Ataques contra la Autenticación

- Ataques físicos

Tipos de pruebas que se suelen realizar

- Intercepción de la señal satelital y análisis de la misma.

- Evaluación de la seguridad de las Estaciones Terrestres (Ground Station).

- Análisis de protocolos y evaluación de vulnerabilidades.

- Pruebas de resistencia a Jamming y Spoofing.

- Evaluaciones de seguridad física.

- Ejercicios de Red Team.

- Evaluaciones de Ingeniería Social.

- Auditorías de cumplimiento normativo en estándares satelital.

Casos de Estudio

- ROSAT (1998). Toman control sobre el satélite científico de rayos X ROSAT de la NASA haciendo que este gire hacia el sol e inutilizando las baterías y la óptica del satélite. (Ground Segment Attack).

- LANDSAT 7 (2007, 2008). Intento de toma de control por parte de China al satélite LANDSAT 7. (Link Segment Attack)

- TERRA EOS AM-1 (2008). Toma de control del Satélite Terra EOS AM-1 por parte de China. (Link Segment Attack)

Pentest Satelital Básico

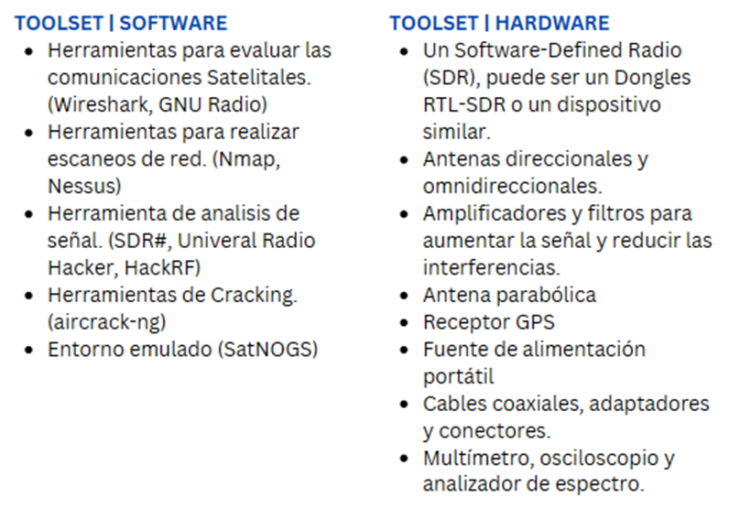

Lo primero que debemos tener en cuenta a la hora de enfrentarnos con pruebas de este estilo es contar con las herramientas adecuadas. Aunque el conjunto de herramientas puede variar dependiendo de cada caso, en general podemos partir del conjunto de herramientas a continuación:

La metodología a aplicar en este tipo de pruebas puede ser algo como:

- Identificar la “comunicación satelital” del sistema a auditar.

- Preparar la base de pruebas, es decir el tipo de ataque a efectuar. (Jamming, Spoofing, MiTM, DoS, Unauthorized Access).

- Configurar el Toolset para ajustarlo a las necesidades de la auditoría. Instalar el receptor SDR, la antena parabólica, el receptor GPS, etc.

- Utiliza el Toolset que has configurado para localizar el satélite e interceptar las señales que transmite.

- Analiza las señales interceptadas.

- Identifica potenciales vulnerabilidades y deficiencias en la comunicación satelital.

- Elabora un reporte con las deficiencias identificadas y sus respectivas medidas correctoras para mitigar dichos riesgos.

Dicha metodología no pretende ser única y se debería ajustar al escenario como auditor.

Conclusión

Como analistas de ciberseguridad, muchas veces nos toca enfrentarnos a nuevos retos a diario. Esta nueva vertiente (Pentesting Satelital) abre un nuevo reto complejo y desafiante, que requiere especial conocimiento de las comunicaciones por satélite, hardware y software especializado, además de cierto expertise en el tema.

Hoy en día, las comunicaciones satelitales representan un papel fundamental en la vida cotidiana y su importancia no dejará de crecer de cara al futuro. Por ello, es de vital importancia garantizar la seguridad de estos sistemas de comunicación frente a potenciales ciberataques.Para un “hacker” no es muy difícil pasar del ciberespacio al espacio. En este artículo no se ha querido profundizar en contextos más complejos, como puede ser la comunicación por satélite, el desarrollo de un C2 satelital, etc. El propósito ha sido informar sobre dicho tema y sembrar la semilla de la curiosidad sobre el mismo. Querido lector, te animo a investigar y adentrarte a este nuevo mundillo cada día más extenso.

Recursos Interesantes

Marcadores