Un grupo de investigadores de la universidad de Cambridge han descubierto una vulnerabilidad en el sistema de seguridad que llevan las tarjetas con chip. Según este método, se podría llegar a clonar una tarjeta de crédito y efectuar una transacción fraudulenta.

EMV es un estándar de interoperabilidad desarrollado por Europay, MasterCard y Visa en los años 90 para la autenticación de pagos mediante tarjetas de crédito y de débito. Este nuevo sistema se planteó para sustituir a las inseguras tarjetas con banda magnética, cuyo sistema de seguridad no era suficiente para impedir su clonación.

Desde hace varios años, las tarjetas están abandonando la insegura banda magnética en favor del chip incrustado que contiene información cifrada. El acceso a la información requiere un código PIN secreto para que la operación se lleve a cabo correctamente. A grandes rasgos, el proceso a la hora de efectuar una transacción es el siguiente:

- Cuando un terminal o ATM (Automatic Teller Machine) quiere iniciar una transacción, este envía toda la información (cantidad, moneda, fecha, etc...) a la tarjeta que se encuentra insertada, junto con un código llamado UN (Unpredictable Number) que el cajero o terminal genera al vuelo en el momento de la transacción.

- La tarjeta usa una clave de cifrado secreta, que se encuentra guardada en el chip, para generar un código que autoriza la petición (ARQC) a partir de los datos de la transacción y el UN facilitado por el terminal. El ARQC es enviado de vuelta al terminal.

- El ATM envía el código ARQC junto con el PIN cifrado y el UN en texto plano al banco de la tarjeta en cuestión.

- Por último, el banco descifra el ARQC y valida la información que contiene. También valida el UN que contiene el ARQC que el terminal ha enviado en texto plano. Si ambos coinciden, la transacción es válida y autorizada.

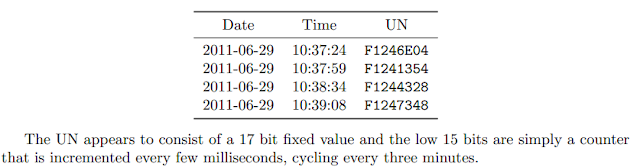

En particular, el caso que inició esta investigación fue el ocurrido a un cliente del banco HSBC por el que varias transacciones fraudulentas fueron realizadas a través de un terminal de Palma de Mallorca, el 29 de junio de 2011. Una vez conseguidos estos registros, fueron revisados y se pudo comprobar que unos de los campos que identifica la transacción, el UN, tenía poco de "unpredictable":

En la mayoría de los casos analizados se comprobó que este valor era generado usando un algoritmo "aleatorio" bastante pobre (a veces, incluso contadores, dependiendo del terminal) permitiendo la posibilidad a un ataque de tipo "pre-play".

Un ejemplo de este tipo de ataques propuesto por estos investigadores es el siguiente:

En resumen, se tendría un efecto similar al de clonación que existe hoy con las bandas magnéticas, pero con tarjetas protegidas con chip.

- Un negocio "tapadera" controlado por los atacantes, podrían usar un terminal modificado para guardar la información de la tarjeta y el PIN que el cliente ha introducido para realizar un pago legal. A la vez que se realice esa transacción, se puede obligar a la tarjeta a generar otro código ARQC para una transacción con fecha futura y UN específico. El UN será un número que los atacantes saben que será generado por un modelo específico de terminal en el futuro.

Después de recibir el segundo código ARQC de la tarjeta, el atacante podrá crear una tarjeta clonada con la información de la tarjeta legítima y programarla con el código ARQC que contiene la información de la transacción futura. Por último, el atacante tendrá la posibilidad de efectuar una única transacción con esa tarjeta para la fecha que se fijó.

Los investigadores avisaron a los responsables de la pobre aleatoriedad de creación de los UN por parte de algunos terminales. Al parecer, no han recibido demasiada atención.

Terminan con una dura crítica hacia las entidades bancarias a las que acusan de conocer los riesgos que entraña este sistema de pago y aún así ocultarlos. Por su parte, la Financial Fraud Action (organización que se encarga de controlar el fraude financiero en Gran Bretaña) ha insistido en que en nunca dijeron que la eficacia de estas nuevas tarjetas fuese absoluta además de que, si bien es cierto que los atacantes puedan realizar operaciones fraudulentas, sería muy arriesgado.

Más información:

Chip and Skim: cloning EMV cards with the pre-play attack

http://www.cl.cam.ac.uk/~rja14/Papers/unattack.pdf

Chip and pin 'weakness' exposed by Cambridge researchers

http://www.bbc.com/news/technology-19559124

Daniel Vaca

Marcadores