Aprovechando que en este tiempo atrás he podido estar en algún país en los que la legislación era mucho más laxa con las intrusiones en redes, y teniendo en cuenta que no iba a cometer ningún delito bajo la legislación vigente de ellos, decidí darme un paseo por la DMZ de una empresa para ver qué medidas de seguridad tenían en la red interna, y en la DMZ.

Hay que tener presente que cuando se realiza una auditoría de seguridad a una aplicación web o a un servidor publicado en Internet, este puede llegar a ser comprometido, y por lo tanto todos los servidores de la DMZ pasan a convertirse en potenciales objetivos.

Esta fortificación de la DMZ normalmente se suele evaluar por medio de auditorías de seguridad de red internas, en las que se evalúa cual es el grado de exposición y riesgo de cada uno de los servidores de la organización desde cada uno de los puntos de red de equipos de dentro de la organización, teniendo como base la premisa de que un usuario de la propia compañía pueda ser el atacante, o que un atacante controle remotamente esa máquina.

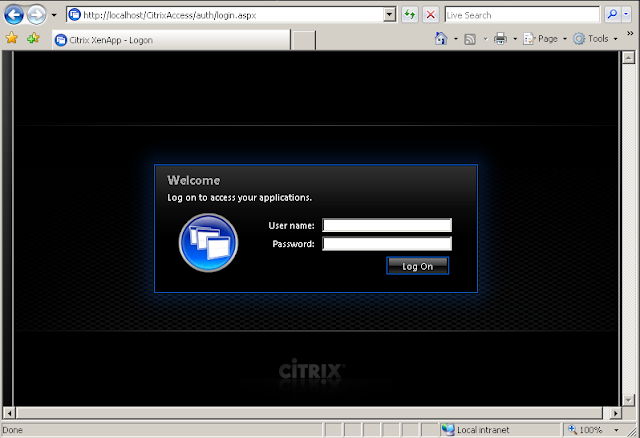

En este caso concreto, yo he querido hacerlo desde un equipo publicando una aplicación Citrix, en la que es posible hacer el jailbreak. Es decir, que permite llegar al sistema operativo con un usuario poco privilegiado.

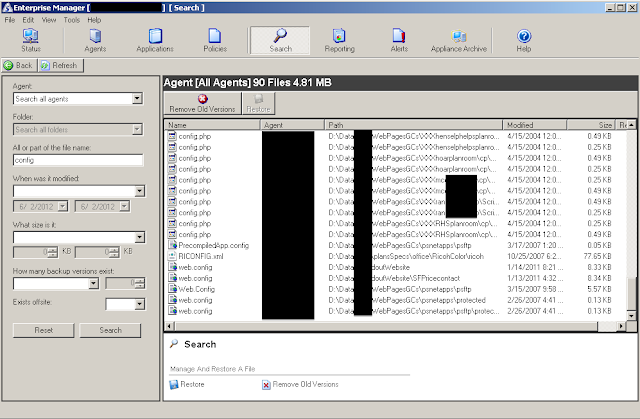

En este entorno, con una máquina en la red interna podría haber intentado meter algún software para sniffar la red y pillas passwords, intentar la elevación a system para controlar la máquina y acceder al Active Directory con la cuenta de la máquina o robar las passwords locales, pero como no quería ser brusco, me limité a buscar los servidores publicados sólo en la Intranet. Es decir, buscar qué había dentro de la red, y cuál era el nivel de protección allí.

Descubriendo el entorno

Para comenzar a descubrir los servidores internos bata con averiguar la dirección IP de nuestra máquina y la de los servidores utilizados como Gateway y DNS. Todos estaban en el mismo rango IPv4, por lo que a partir de ese punto, lo único que hice fue buscando a ver qué me encontraba en ellos, utilizando sólo los servicios web. Esto es lo que fui descubriendo.

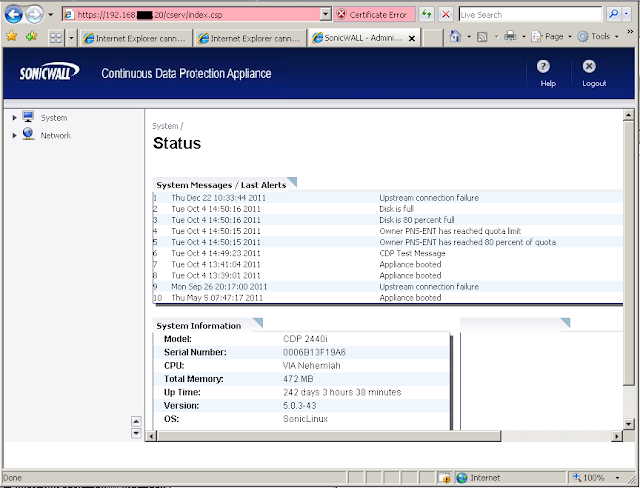

192.168.X.1 El firewall de Sonic Wall

Como default gateway me encontré con un Firewall Sonic Wall, con una consolo en la que no se estaba haciendo uso de Http-s lo que es malo para la seguridad de la red. Sin embargo, mis expectativas de poder acceder por medio de una contraseña por defecto al firewall se esfumaron.

El firewall pide una contraseña durante el proceso de instalación, y las más comunes de los productos Sonic Wall no funcionaron. Así que, me quedé sin poder ver la política de seguridad perimetral. Mala suerte, aunque le apuntamos un negativo por tener la consola por Http.

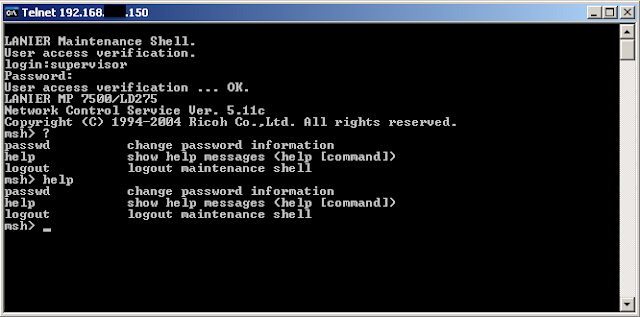

192.168.X. 2 El Switch de Dell

En el segundo intento topé con la dirección IP de administración del switch, en este caso de Dell, y también sin uso de Http-s para evitar el sniffing de la contraseña. Tras el fracaso anterior mis expectativas de que tuvieran la contraseña por defecto no eran muy altas....

... pero resultó que sí, y llegamos al panel de administración del switch.

Una vez allí, además de descubrir información de la organización, se me ocurrió que podía mirar la dirección MAC de mi equipo - es decir, del servidor Citrix - y configurar el puerto del switch en el que está conectado como puerto mirror. De esta forma me garantizaría que me llegaría todo el tráfico de red y podría sniffar la password del firewall... pero preferí no hacer ningún cambio, que no queremos hacer nada malo.

192.168.X.4 Under Construction

En la dirección IPv4 de la red me topé con un servidor web por Http, pero fui incapaz de descubrir el nombre de los dominios publicados o los archivos a invocar.

Probé por Http-s, busqué en el fichero hosts, pregunté por los registros PTR a los servidores DNS, miré a ver si había un fichero robots.txt y miré el historial de navegación de los navegadores de mi equipo pero... agua. Supongo que la solución al misterio la tendría o en el firewall, en algún otro puerto, o en el nombre de un fichero que sólo conocen ellos. Eso, o de verdad está en construcción. En cualquier caso no pensaba dedicarle más tiempo con todo el rango de direcciones que aún tengo por delante.

192.168.X.10 El software de Citrix

En esta dirección me encontré con un servidor web que estaba publicando el software de Citrix, para poder ser utilizado internamente en la distribución del mismo en nuevas instalaciones, supongo.

Algo no muy descabellado, si pensamos en lo útiles que son, y lo que se encuentra, en los servicios de compartición de ficheros basados en Http.

En las 10 primeras posiciones han aparecido algunos servidores web, pero aún quedan muchos por salir en este segmento. Ya os hablaré de ellos en el resto del artículo.

Saludos Malignos!

Marcadores