A principios de esta semana, Microsoft anunciaba el cierre de una botnet muy peligrosa, responsable de generar mensajes spam, robo de información financiera y de promover sitios web que con contenidos sobre explotación sexual de menores, que había logrado infectar entre 42.000 y 45.000 ordenadores lanzando un media de 4.000 millones de mensajes spam al día.

Kaspersky Lab ha desempeñado un papel fundamental en la desarticulación de esta botnet Hlux / Kelihos, liderando el camino para eliminar la bot, crackeando el protocolo de comunicación y desarrollando herramientas para atacar la infraestructura de peer-to-peer, trabajando estrechamente con la Unidad de Delitos de Microsoft (DCU), compartiendo la información relevante y facilitándoles el acceso a nuestro sistema de seguimiento de botnets en vivo.

Según expertos de Kaspersky Lab, “uno de los mayores problemas al que nos enfrentamos es el abuso que se hace en los subdominios. Los ciberdelincuentes seleccionan cualquier dominio que les resulte barato y fiable para operar y la mayoría de los propietarios reaccionan de una forma bastante lenta ante estos abusos”.

Una de las claves del éxito de la operación ha sido el ‘sinkholing’ (suplantación del centro de administración, sistema que hace que todas las comunicaciones que hace la "cabeza" al resto de los bots, no lleguen a su destino, destruyendo la comunicación interna y tomando el control) usado por Kasperky Lab. La botnet todavía existe - pero está siendo controlada por Kaspersky Lab. “En este momento tenemos 3.000 hosts que se conectan a nuestro centro de control cada minuto”.

“Estas redes suelen estar muy extendidas y suponen un problema en aumento. El mayor handicap lo encontramos en la legislación de los diferentes países en los que se alojan las bots. Necesitamos cambios legislativos que mejoren la situación y que los países refuercen sus leyes contra este problema de forma unificada para favorecer que el ataque a estos sistemas remotos y su desarticulación de manera eficaz”, apuntan expertos de Kaspersky Lab.

¿Cómo funciona la botnet y cómo se ha llevado a cabo la operación?

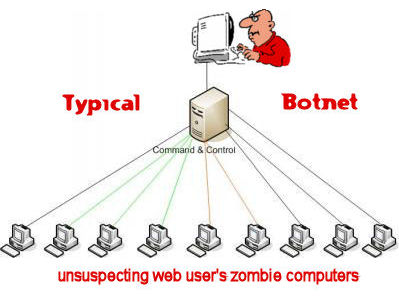

La botnet, que Microsoft ha llamado Kelihos y Kaspersky Hlux, es una botnet peer-to-peer con una arquitectura similar a la utilizada en la botnet Waledac. Se compone de capas con diferentes tipos de nodos: los controladores, los routers y los trabajadores. Los controladores son máquinas que operan con los comandos de los bots y supervisando la estructura dinámica de la red peer-to-peer. Los routers se encargan de infectar equipos con direcciones IP públicas. Finalmente, los trabajadores infectan las máquinas que no pueden infectar los routers.

Fuente

Marcadores